Sechack

HackCTF - 잔상 풀이 본문

반응형

두개의 파일을 준다. 그래서 열어봤는데 둘다 같아보인다. 우클릭 하고 속성 가서 크기도 봤는데 둘다 크기가 같다.

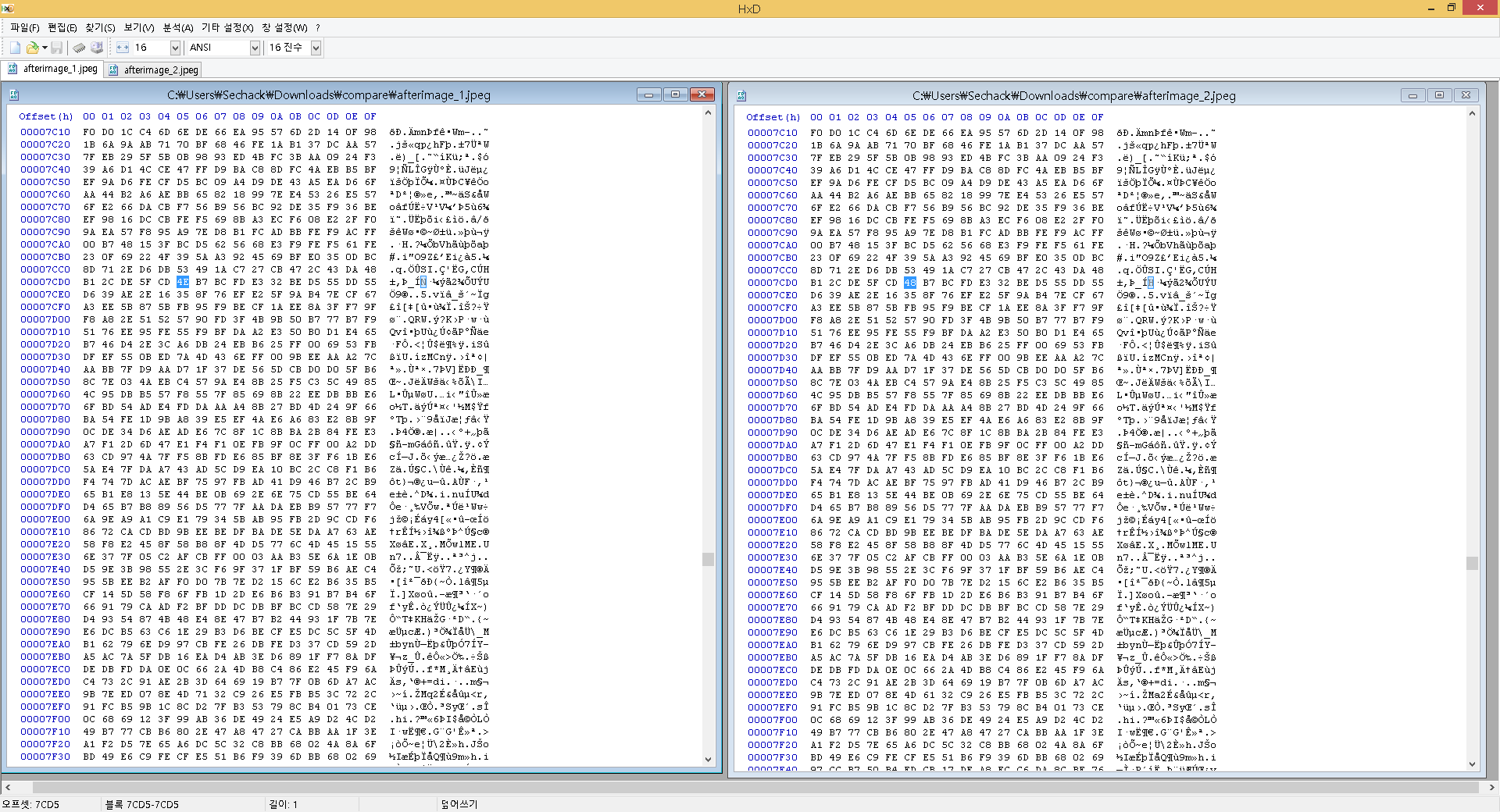

근데 zip파일 이름이 compare였다. 비교하라는것 같다. 그래서 HxD키고 파일 비교 기능을 이용해서 비교해봤다.

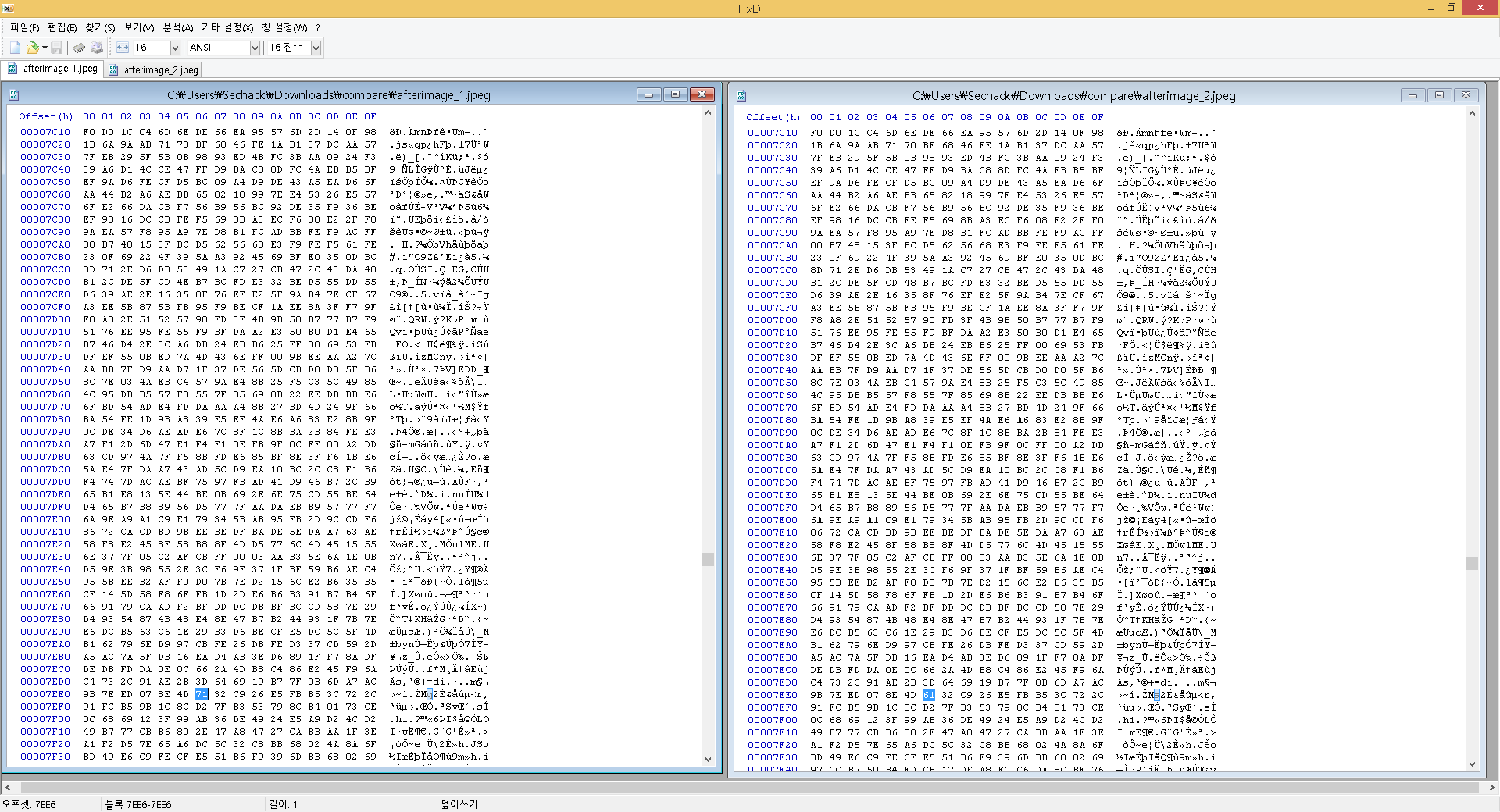

역시나... 다르다. 첫번째 파일은 N인데 두번째 파일은 H이다. F6을 계속 눌러서 틀린부분을 찾아본다.

첫번째는 q 두번째는 a

첫번째는 I 두번째는 c

첫번째는 0xd9 두번째는 k이다. 걸렸던 문자들 중에서 두번째 이미지에서 걸린걸 조합해보면 Hack이 된다. 첫번째 이미지와 두번째 이미지가 다른부분이 있고 두번째 이미지의 다른부분을 조합해보면 플래그가 나온다는 합리적 의심을 할 수가 있다. 이미 여기까지 봤을때 Hack이라는 문자열이 나왔으므로 매우 높은 확률로 계속 해나가다보면 플래그일 확률이 높다. 근데 노가다해서 한글자 한글자 플래그 얻기는 싫으니까 이것도 파이썬으로 코드를 짜주겠다.

f = open("./afterimage_1.jpeg", "rb")

f1 = open("./afterimage_2.jpeg", "rb")

data = f.read()

data1 = f1.read()

for i in range(len(data)-1):

if data[i] == data1[i]:

continue

else:

print(chr(data1[i]), end="")

이런식으로 짜주고 실행시키면 플래그가 출력이 된다.

플래그는 직접 풀고 얻으시길 바랍니다.

반응형

'Wargame' 카테고리의 다른 글

| webhacking.kr baby 풀이 (0) | 2021.07.08 |

|---|---|

| HackCTF - Let'S get it ! Boo*4 풀이 (3) | 2021.06.08 |

| HackCTF - 나는 해귀다 풀이 (3) | 2021.06.08 |

| HackCTF - AdultFSB 풀이 (2) | 2021.05.31 |

| 김민욱님이 주신 웹해킹 문제 풀이 (0) | 2021.05.28 |

Comments