Sechack

HackCTF - 나는 해귀다 풀이 본문

반응형

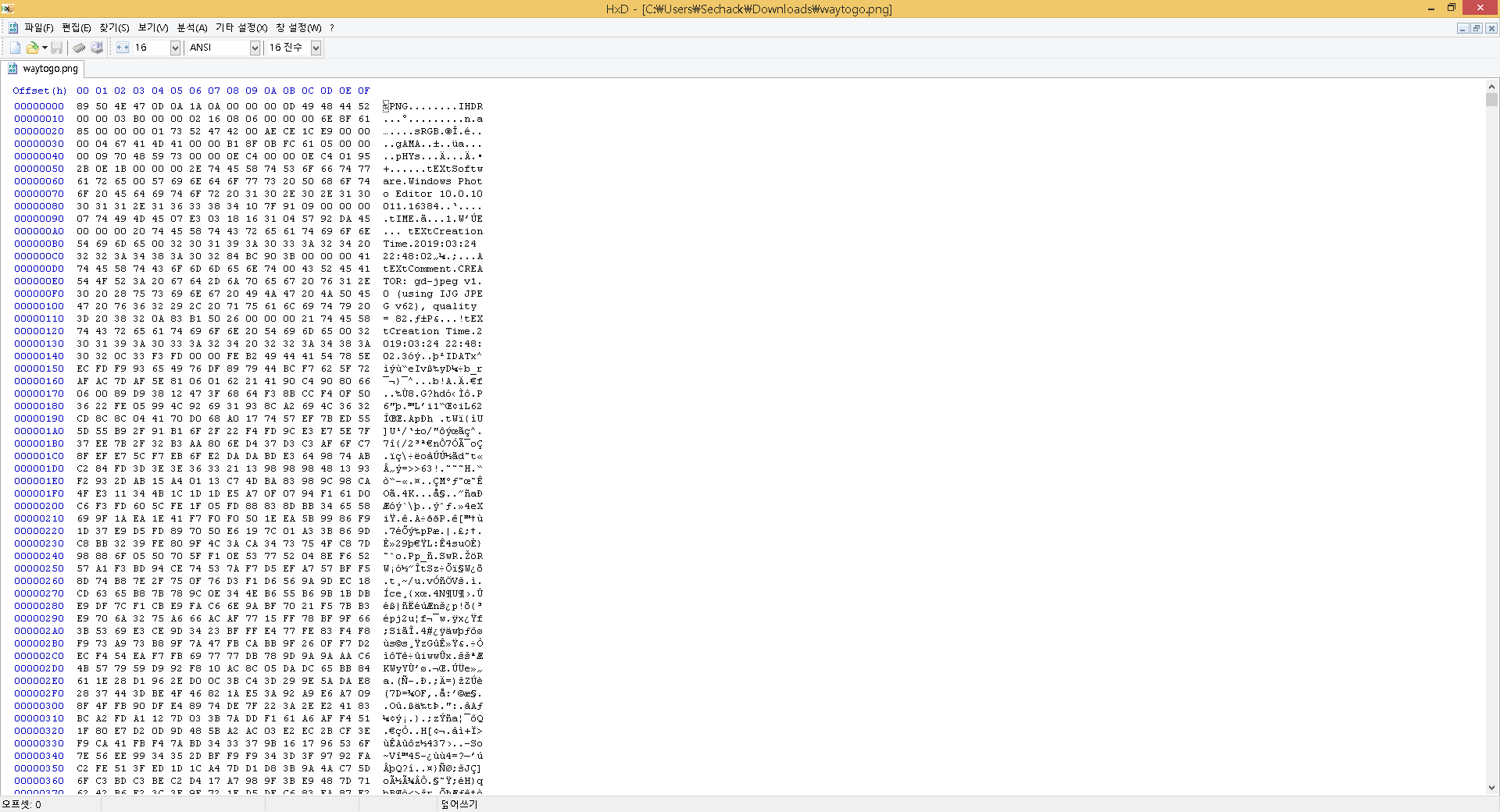

간단하고 가벼운 그림판으로 파일 열어보니까 hex값을 뒤집어 놓았단다.

근데 시그니처나 IHDR 이런건 정상적으로 들어가있다. 애초에 정상적으로 들어가서 이미지가 잘 읽힌것일거고...

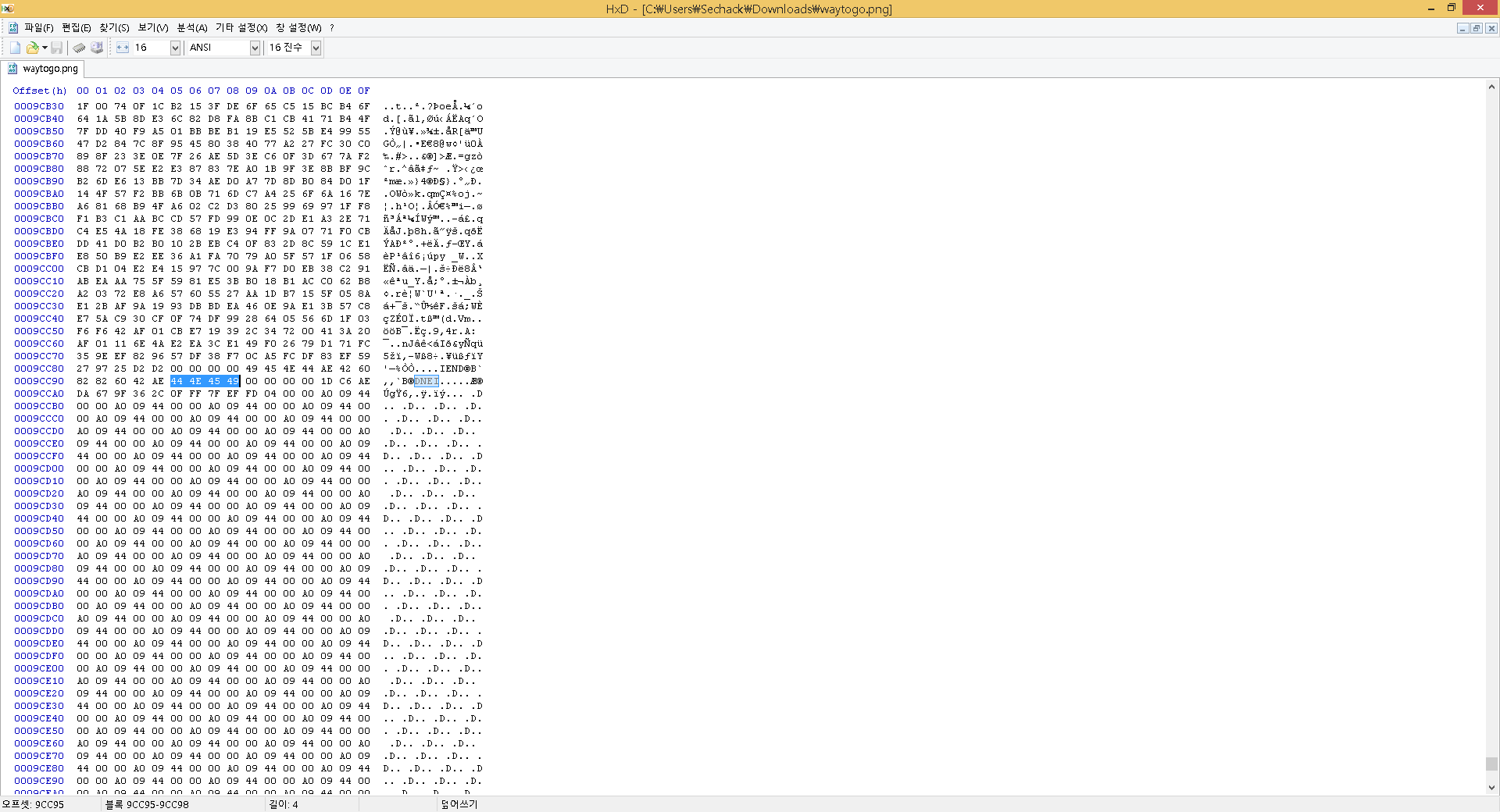

근데 밑에보니까 뒤집혀있긴 했다. 뒤집혀있으니까 밑에부분에 시그니처와 헤더가 보이고 우리는 이제 좀더 위로 올리면서 뒤집힌 IEND를 찾아야한다.

뒤집어서 검색해보니까 나온다. 그러면 우리는 여기부터 복붙해서 뒤집으면 되는거다. 저기부터가 뒤집한 png파일이므로 저부분만 복사하고 전체 지우고 붙여넣기 하면 뒤집힌 부분만 추출이 된다. 그리고 이제 추출을 했으므로 파일을 읽고 값을 뒤집고 다시 저장하는 코드를 짜준다.

f = open("./waytogo.png", "rb")

data = f.read()

f.close()

flagpng = b""

for i in range(len(data)):

flagpng += bytes([data[len(data)-i-1]])

f = open("./flag.png", "wb")

f.write(flagpng)

f.close()

이런식으로 짜주면 flag.png가 생성이 된다. 이걸 열어보면

플래그가 나온다. 플래그까지 뒤집혀있다.

반응형

'Wargame' 카테고리의 다른 글

| HackCTF - Let'S get it ! Boo*4 풀이 (3) | 2021.06.08 |

|---|---|

| HackCTF - 잔상 풀이 (0) | 2021.06.08 |

| HackCTF - AdultFSB 풀이 (2) | 2021.05.31 |

| 김민욱님이 주신 웹해킹 문제 풀이 (0) | 2021.05.28 |

| LOS - iron_golem 풀이 (0) | 2021.05.22 |

Comments